Introducción a la ciberseguridad en las organizaciones

ENATIC lleva su gira "Ciberseguridad para la abogacía y la responsabilidad legal del despacho ante un ciberataque" a través de diversos Colegios de Abogados.

En la sociedad hiperconectada que vivimos, cualquier empresa trabaja con un activo que ha adquirido un incalculable valor: la información, los datos propios y de terceros que almacenamos y tratamos en nuestros equipos.

Cada vez tenemos más tipos de dispositivos a proteger y la variedad de versiones de aplicaciones, software y de sistemas operativos es mayor en cualquier organización.

Incluso hasta las empresas más concienciadas de ello podrán decirnos que tienen instalados y actualizados sus antivirus; sus equipos y sistemas de correo electrónico cifrados; que realizan periódicamente copias de seguridad múltiples y que llevan a cabo correctamente su plan de seguridad. Sin embargo, aún en estos casos, se suele olvidar que el eslabón más débil en materia de seguridad somos las personas, y que la implicación de todo el equipo humano de toda organización en la puesta en acción y mantenimiento de las medidas de seguridad sobre todos los soportes de la información es vital para la subsistencia de la propia organización.

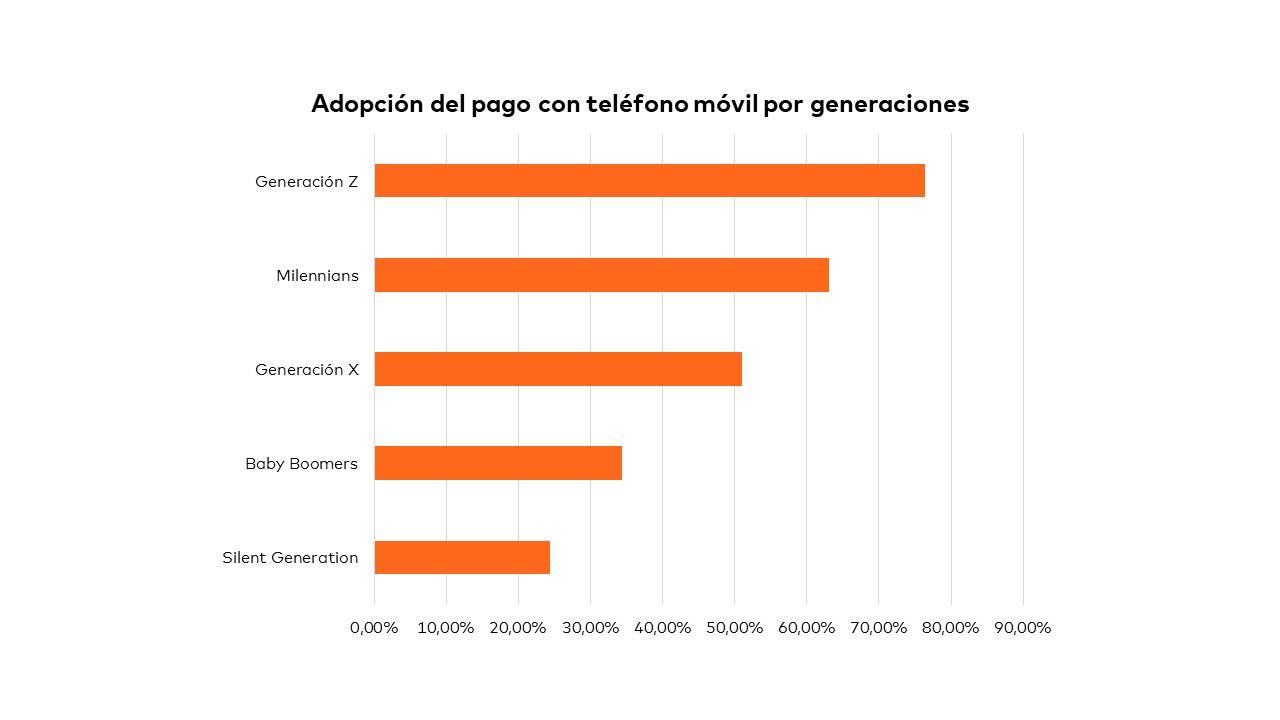

Es en este punto donde no podemos olvidar que somos ya trabajadores con alta movilidad. Los dispositivos móviles se están convirtiendo en una atractiva fuente de información para los cibercriminales. Cualquier miembro de nuestra organización bien intencionado puede estar utilizando su smartphone, tablet y portátil personales para el trabajo o los dispositivos corporativos para sus actividades personales; tomando sus propias decisiones sobre si es o no suficientemente seguro conectarse a una red WiFi pública para utilizar la aplicación móvil de banca electrónica con almacenamiento de datos bancarios y tarjetas de crédito; a cualquiera le pueden robar o puede perder su dispositivo móvil; e incluso, y sin la más mínima mala intención, cualquiera puede haber entrado en un sitio malicioso o descargarse un virus de forma inadvertida a través del uso de un pen drive.

Solo es necesario que el dispositivo móvil entre en contacto con un virus para que, con “sencillas” -para los cibercriminales- técnicas de propagación, se infecte toda la red de nuestra organización y podamos ser objeto de un robo de datos que ponga en peligro el normal funcionamiento de nuestra organización, nuestro deber de confidencialidad, secreto y protección de datos así como nuestra reputación.

En el día a día de cualquier organización compartimos documentos digitales confidenciales entre compañeros y con clientes, como adjuntos por correo electrónico; vía FTP; copiados en dispositivos USB o mediante el alojamiento en la nube. No es nada común la protección de los archivos de documentos, ni tan siquiera mediante el sencillo uso de contraseñas, lo que supone una brecha importante de seguridad así sea porque en el momento en que el documento sale de la organización no tenemos ningún tipo de control sobre quien pueda acceder al mismo y de qué otras formas pueda estar siendo compartido.

A pesar de que la seguridad informática total parezca ser inexistente, es conveniente tener en cuenta algunos hábitos de seguridad mínimos para prevenir el impacto de un ciberataque sobre nuestra información:

1.- Contraseñas. Utilicemos contraseñas fuertes, alfanuméricas, con mayúsculas y minúsculas y algún símbolo en el acceso a equipos y cuentas. Cambiemos las contraseñas con asiduidad. Modifiquemos la contraseña que por defecto suelen llevar algunos dispositivos. Desactivemos el recordatorio de contraseñas que por defecto y comodidad se propone para nuestras cuentas. Cifremos los documentos confidenciales con contraseña en las opciones generales de guardado. Y, desde luego, no llevemos escritas las contraseñas en nuestra cartera o móvil.

2.- Instalar y mantener actualizados los antivirus de nuestros equipos y dispositivos móviles.

3.- Mantener los sistemas operativos y aplicaciones actualizados. Cada vez que se nos envía una actualización de sistema operativo, antivirus o aplicación suelen traer consigo mejoras de seguridad que pretenden corregir vulnerabilidades que hayan podido detectarse.

4.- Cifrar los equipos, correos electrónicos y dispositivos móviles. En la actualidad podemos encontrar software de cifrado muy bueno a un coste muy bajo, estamos hablando por ejemplo de unos 300€ por cifrar 12 equipos, lo que ya sólo de mano de obra en su ejecución y coordinación es un precio muy asumible.

Estos software de cifrado requieren una contraseña de acceso previa al encendido del sistema operativo, no queda registrada de ningún modo, ni puede solicitarse su recordatorio o recuperación, lo que conlleva un proceso interno importante de compromiso de todo el personal que sirve para concienciar del papel de todo el equipo en materia de seguridad. Tras ello requerirá la contraseña de acceso al sistema como siempre a cada usuario, significando una doble puerta con llave de acceso frente a nada.

Un paso más son las herramientas de cifrado y gestión de acceso a los documentos que nos permiten definir diversos permisos (lectura, edición, impresión, cambio de clasificación, eliminar protección, modificación de usuarios autorizados, impresión de pantalla y copiar y pegar, y monitorizar el acceso al documento y su historial de uso).

5.- Realizar periódicamente copias de seguridad de equipos y dispositivos móviles manteniéndolas en soportes cifrados. Es vital. En caso de pérdida, robo o, en el peor de los casos de un ataque Ransomware, podremos recuperar nuestra información sin necesidad de percibirnos como víctimas de extorsión.

A propósito de ciberseguridad, este 13 de marzo, en en el Real e Ilustre Colegio de Abogados de Zaragoza, ENATIC celebra una nueva sesión de la gira de “Ciberataques a despachos de abogados”, la cual busca concienciar a los profesionales de la abogacía sobre riesgos, responsabilidades y prevenciones ante un posible ciberataque.

|

Susana González RuisánchezDigital IT Lawyer en CyZ Abogados. Estrategia, Derecho Digital y Comunicación, Identidad Digital, Redes y menores, Seguridad, Privacidad, eCommerce, Gestión de procesos de Innovación empresarial y mentorización de emprendimiento digital. Coordinadora de la Comisión de Comunicación y Eventos de ENATIC. Zaragoza, España. |