Se presta menos atención a la seguridad en el móvil

Hemos trasladado nuestras conversaciones privadas a una habitación de internet en la que hemos dejado la ventana abierta.

|

|

Enrique Dominguez Director de Estrategia |

La falta de concienciación es una razón determinante. Hemos integrado el uso de los teléfonos móviles de manera natural y paulatina y los hemos convertido en una extensión más de nuestro cuerpo. Sin embargo ¿cuánto cuidamos de su seguridad? ¿cuántas personas tienen instalado un antivirus en su dispositivo? ¿cuántas utilizan VPN para acceder a la red corporativa? ¿cuántas cifran su información? ¿cuántas realizan todos los ajustes de seguridad recomendados por Android o iOS? En el caso de los dispositivos corporativos ¿a cuántos se les hace escáneres de penetración para hallar vulnerabilidades o auditorías y control de dispositivos? ¿cuántas hacen copia de seguridad de la información de sus smartphones? Lamentablemente, menos de lo deseable.

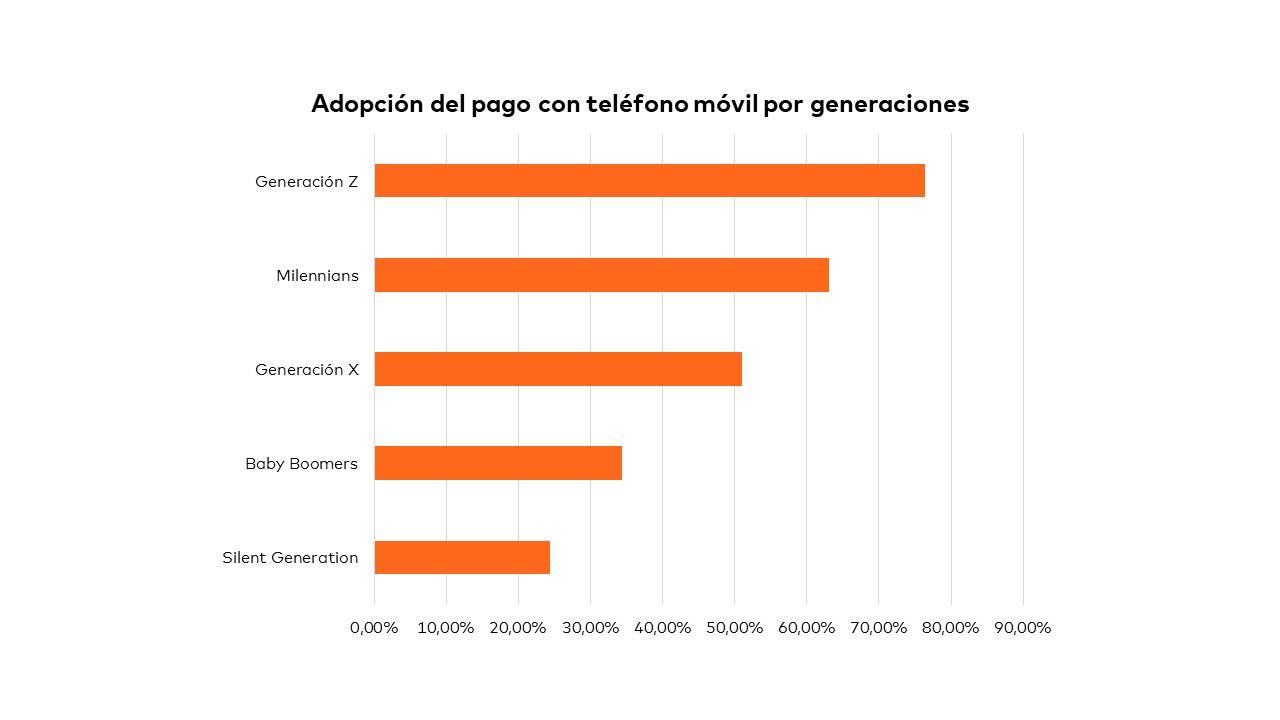

Los usuarios tienen una percepción distorsionada respecto al uso de sus dispositivos. Piensan que el ordenador se destina a acciones relevantes mientras que el teléfono móvil es un dispositivo para el día a día, casi para cuestiones lúdicas, pero no es así. De hecho, se emplea cada vez más para cuestiones profesionales y se ha convertido en una extensión de nuestro trabajo, ampliándose de esta manera la superficie de exposición de una organización y, con ello, los riesgos a los que se enfrenta. Cada vez es más frecuente acceder al correo corporativo, a los sistemas y redes o la información corporativa desde lo dispositivos móviles, tanto si son personales como corporativos.

Muchos usuarios creen que nunca serán el blanco de un ciberataque, que no son sujetos tan relevantes. Aquí está la trampa: hemos trasladado nuestras conversaciones privadas, nuestras fotos, nuestros vídeos, nuestros mensajes y nuestras acciones más íntimas a una habitación de internet en la que hemos dejado la ventana abierta y cualquiera puede colarse. Nuestra agenda, nuestra salud, nuestros pagos y nuestras cuentas del banco ahora están al alcance de cualquiera. Es información jugosa para quien busca suplantar una identidad, robar información para extorsionar o sustraer grandes cantidades de dinero, por ejemplo. Estos datos están en nuestro teléfono y una persona con los conocimientos necesarios podría abrir nuestra ‘caja fuerte’ digital sin necesidad de llave.

En los últimos tiempos se ha apreciado un incremento en el número de ataques a dispositivos móviles y un aumento de su sofisticación y complejidad. Los ciberatacantes que saben del uso masivo de estos dispositivos y de sus vulnerabilidades, no hacen sino desarrollar nuevas técnicas para conseguir sus objetivos.

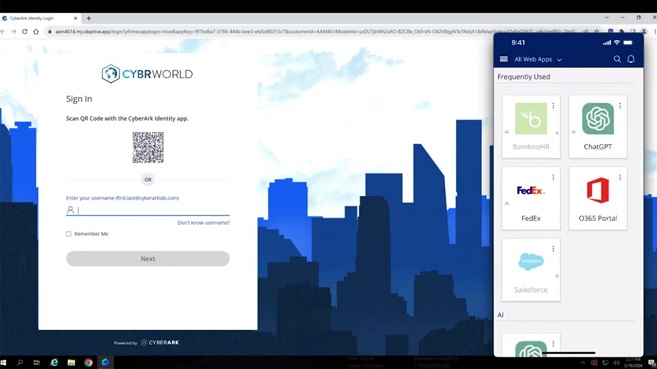

Existe la falsa creencia de que nuestros teléfonos ya tienen la seguridad máxima y suficiente. Pensamos que en el 100 % de los casos se actualizan solos, cuando no siempre es así y es necesario configurarlos. Vivimos tranquilos sabiendo que nos piden contraseñas de acceso, pin y patrones, e incluso utilizan como forma de desbloqueo el reconocimiento de nuestro rostro. Nos hacen preguntas de seguridad, tienen grabadas nuestras huellas dactilares, utilizan doble autentificación y las aplicaciones que tenemos en ellos suelen descargarse desde sitios oficiales y también suelen contar con innumerables medidas de seguridad.

Sin embargo, mientras que en los ordenadores se aplica la política de mínimo privilegio, en los móviles los usuarios pueden hacerles rooting (obtener control privilegiado del directorio raíz, sin control para la empresa), agregando cualquier aplicación, incluidas las ilegítimas. También hay que saber que nuestras contraseñas pueden ser vulneradas por los ciberdelincuentes, por lo que es necesario actualizarlas constantemente y utilizar gestores de contraseñas que nos ayuden a generar claves complejas, que podemos recibir comunicaciones aparentemente legítimas y seguras, pero que en realidad sean malintencionadas. Aquí la anticipación del usuario es clave.

Por suerte, cada día existen mejores servicios y soluciones tecnológicas para enfrentarnos a los ciberdelincuentes en todos los ámbitos, tanto en las amenazas físicas (teniendo en cuenta que es mucho más fácil perder un smartphone que un portátil), como en las amenazas a las aplicaciones o software, el acceso a la red y aquellas amenazas basadas en la web y en los endpoints o puntos finales de contacto. Nunca dejaremos de ser vulnerables, como tampoco lo somos en el mundo físico. Bajo esta premisa debemos confiar en quienes más saben sobre detección, protección y defensa y aplicar todas las medidas recomendadas por los expertos.