Phishing: ¿por qué seguimos picando?

Entrevista a Alfonso Franco, CEO de All4Sec

Entrevistamos a líderes que dirigen equipos multidisciplinares incluyendo a ingenieros e ingenieras que destacan en su trabajo y son ejemplo de la profesión. El Colegio Oficial de Ingenieros de Telecomunicación está liderando el Plan de Promoción de Estudios de Telecomunicación.

|

| Alfonso Franco, CEO de All4Sec |

Solo es necesario estar conectados para recibir ataques de phishing. ¿En general por qué caen las personas es estos ataques?

El phishing no es más que una forma de engañar a una persona para que actúe en función de los intereses del delincuente. Es necesario que la víctima lleve a cabo una acción concreta para que se produzca el fraude, por ejemplo, la suplantación de identidad.

En ese sentido, los ciberdelincuentes aprovechan temas de actualidad o que afectan directamente al ciudadano, de forma más o menos personal: incidencias en declaración de la Renta, falsos mensajes sanitarios durante la pandemia o suplantar servicios públicos como Correos o servicios de paquetería son tres ejemplos de los muchísimos que encontramos casi a diario.

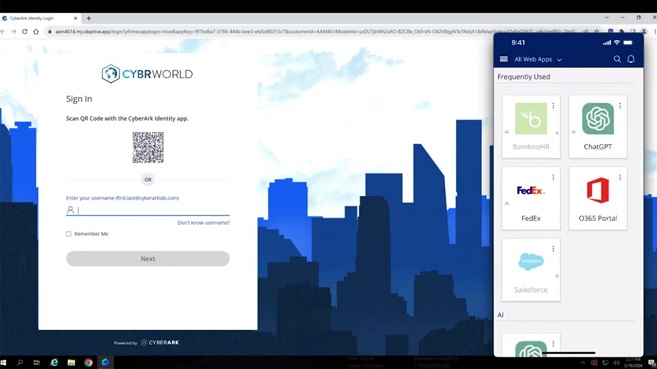

Lo cierto es que, conforme aumenta la cultura en ciberseguridad entre los usuarios, los ciberdelincuentes deben innovar en sus técnicas de phishing: desde generar sitios web bien posicionados a nivel SEO que actúan posteriormente como cebo para las víctimas a las técnicas MiTM (Man in the Middle), que atacan a los sistemas de autenticación interceptando los intercambios de información que el usuario cree estar realizando con su sistema de autorización de acceso.

En este sentido, los delincuentes han encontrado otro filón en la inteligencia artificial y la tecnología de voz que ha traído consigo ataques como el famoso fraude del “sí”, en el que los estafadores llaman por teléfono a la víctima y se hacen pasar por agentes de seguros, banca o cualquier proveedor de suministros para pedir confirmación sobre información personal básica mientras graban la conversación. A partir de ahí, cada “sí” de la víctima puede ser reproducido después para dar de alta servicios financieros o de cualquier otro tipo en su nombre.

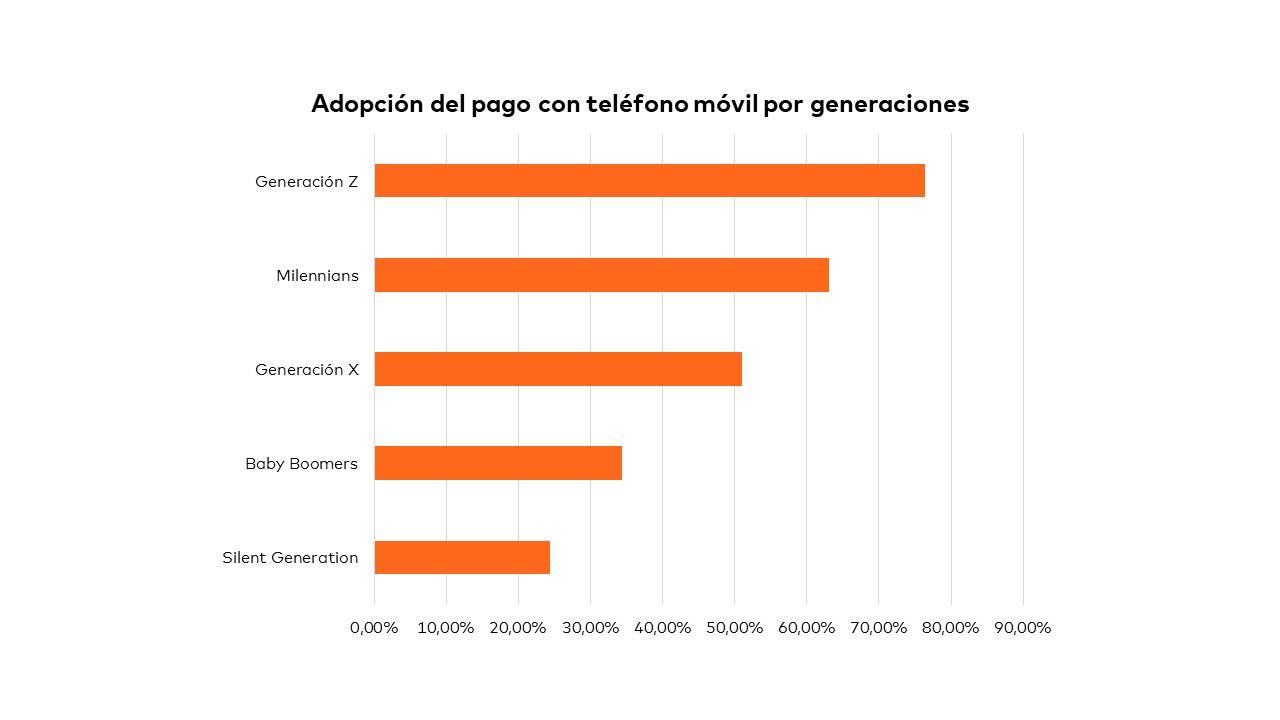

Además, desde el inicio de la pandemia, la sociedad ha visto crecer el tiempo que los ciudadanos pasan frente a pantallas y en contextos digitales. Y esto incluye usuarios de todas las edades, con diferentes conocimientos en seguridad. Por ello, los delincuentes han afinado sus técnicas de ataque para llegar a ellos a través de todo tipo de plataformas como las propias redes sociales.

En definitiva, seguimos cayendo porque los ‘malos’ suelen ir por delante en sus artimañas. Ya saben cómo nos protegemos y buscan eludir nuestras barreras. Por esta razón es muy importante contar con mecanismos de ciberseguridad actualizados, tanto a nivel personal como empresarial.

¿Es posible hacer algo desde la perspectiva de las telecomunicaciones?

No tanto desde la perspectiva de las telecomunicaciones como desde los servicios globales de Internet. Tenemos, por ejemplo, el control del servicio de DNS o el correo electrónico (con métodos de autenticación DMARC, reforzado con SPF o DKIM).

Precisamente este sistema de protección, DMARC, es un buen escudo antiphising, y muchas empresas lo ignoran. Activar el Sender Policy Framework y aprender a leer el cabecero de un mensaje para detectar direcciones IP no autorizadas por una organización son consejos de ayuda en estas situaciones.

Asimismo, son útiles las herramientas de análisis de correo electrónico, como por ejemplo Cisco CES, que se encargan de analizar el contenido de los correos y clasificarlos en función de la probabilidad de que contengan algún tipo de malware.

No menos importante es el mencionado control del DNS que nos ayuda a evaluar la reputación de los dominios de Internet a los que algunos de estos ciberataques nos invitan a conectarnos.

¿Los ataques ocurren con más frecuencia en las redes sociales?

En general, el phishing persigue el mayor impacto con el mínimo esfuerzo y las redes sociales o los envíos masivos de mensajes (SMS o correos electrónicos) son una forma rápida de conseguirlo. Si se piensa bien, enviar millones de mensajes (o publicar información que ve millones de personas) es una forma sencilla de echar el anzuelo y simplemente esperar a que alguien pique con un coste prácticamente cero.

Aparte de este tipo de ataques masivos, también puede haber ataques personalizados, como es el llamado “fraude del CEO”, que consiste en engañar vía mail o Whatsapp a empleados de una empresa, suplantando la identidad del CEO para generar confianza. En esos mensajes se insta a pagar facturas falsas o a realizar una transferencia desde la cuenta corriente corporativa. En estas situaciones los delincuentes ya tienen información de la compañía a la que atacan porque, en muchas ocasiones, han sido los propios trabajadores quienes la han difundido por redes sociales (por ejemplo, durante las vacaciones, en las conversaciones con compañeros o en los viajes de trabajo).

A este caldo de cultivo hay que añadir un par de ingredientes más que terminan por generar un contexto idóneo para el ciberdelincuente: la desinformación proliferante en redes sociales y la abundancia de perfiles falsos tras los cuales no sabemos exactamente quién se oculta.

¿Qué recomienda para fortalecer principalmente a las personas y las pymes?

Muchas de las recomendaciones son comunes a la mayoría de los tipos de ciberataques. La concienciación de los empleados y las medidas de protección (algunas de ellas incluso sin incurrir en costes adicionales) son buenas aproximaciones. Hay que actuar en estas dos líneas en paralelo. Al fin y al cabo, el phishing no es más que un tipo de ataque para conseguir el objetivo de acceder a recursos que deberían estar protegidos, sean cuentas de bancos, datos confidenciales o cualquier servicio con acceso restringido, con independencia de que sean corporativos o personales.

Para la parte de concienciación hay que reforzar la cultura en ciberseguridad haciendo hincapié en que, por ejemplo, el usuario se debe fijar en determinados detalles de un mail (errores ortográficos, caracteres que no pertenecen a nuestro alfabeto, si conoce al remitente o si le resulta extraña la dirección del correo que recibe o el lugar al que le invita a conectarse). Pero además es necesario insistir en que la información más sensible, la bancaria, por ejemplo, nunca se solicitará por determinadas vías, como el correo electrónico o la mensajería instantánea.

Por otro lado, las pymes y, en general, las organizaciones empresariales, deben basar su protección frente a esta clase de ciberataques en tres puntos fundamentales: desplegar soluciones antimalware y configuraciones de seguridad de equipos como las referidas anteriormente; sensibilizar a los empleados en el uso de la información y los recursos de la compañía; y, por último, tener preparado un protocolo ante incidentes que permita reaccionar de forma adecuada.