"El futuro de la ciberseguridad en manos de la Inteligencia Artificial"

Miguel Angel de Castro, experto en ciberseguridad de CrowdStrike, demostró cómo "engañar" a ChatGPT para crear malware

Miguel Angel de Castro, experto en ciberseguridad de CrowdStrike, demostró durante el Congreso Ecofín, cómo "engañar" a ChatGPT para crear malware. Según el experto, la herramienta de Inteligencia Artificial Generativa no tiene aun la madurez suficiente para evitar que se manipule y obtener código potencialmente malicioso. Con todo esto, es importante el hecho de que el código solo es relevante en las manos expertas.

La ciberseguridad se puede beneficiar de la Inteligencia Artificial, acelera el análisis de malware y mejora la detección de Ciber Amenazas.

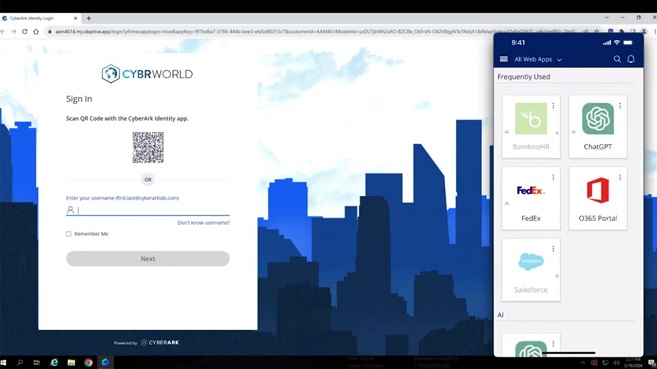

El uso de la IA como apoyo para los expertos de ciberseguridad puede resultar en una herramienta que acompañe en las tareas de la ciberdefensa. Un ejemplo es Charlotte, la IA Generativa de CrowdStrike que para el análisis predictivo, ayudará a los usuarios de todos los niveles a mejorar su capacidad para detener brechas y al mismo tiempo reducir la complejidad de las operaciones de seguridad.

Amenazas generadas por IA

CrowdStrike aprovechó el congreso principalmente con asistencia de líderes de la economía y las finanzas para enseñar las amenazas generadas por Inteligencia Artificial:

- Generación de Variantes Camaleónicas. Producen iterativamente muestras de malware que difieren lo suficiente de su predecesor como para eludir la detección estática y dinámica.

- Ataques de Ingeniería Social Avanzada. Creación de perfiles de víctimas altamente personalizados utilizando datos públicos.

- Evasión de Detección Antivirus. Versiones de malware menos propensas a ser detectadas por antivirus mediante imitación de comportamientos benignos o emulación de aplicaciones legítimas, que cambian su comportamiento con el tiempo, esto dificulta aún más su detección.

- Selección de Víctimas. Analizar datos robados y determina cuáles son las víctimas más lucrativas. Esto incluye considerar la capacidad de pago, la importancia de los datos y la capacidad de recuperación de la víctima.

- Cálculo de Rescates Óptimos. Los algoritmos pueden considerar factores como la geolocalización, la industria y el tamaño de la organización para establecer una cantidad que sea tanto asequible para la víctima como rentable para el atacante.

- Personalización de Mensajes de Rescate. Los atacantes utilizan IA para adaptar los mensajes a la víctima, incluyendo detalles específicos sobre los datos comprometidos y amenazas adicionales.