APIs las grandes olvidadas de la ciberseguridad

La forma tradicional de abordar la seguridad en este ámbito se caracteriza por ser un enfoque reactivo, las pruebas de seguridad, en el mejor de los casos, se realizan bajo demanda después de meses de desarrollo.

|

| Noelia Martín Hernández Ingeniera técnica de telecomunicación, Arquitecto de software en Paradigma Digital |

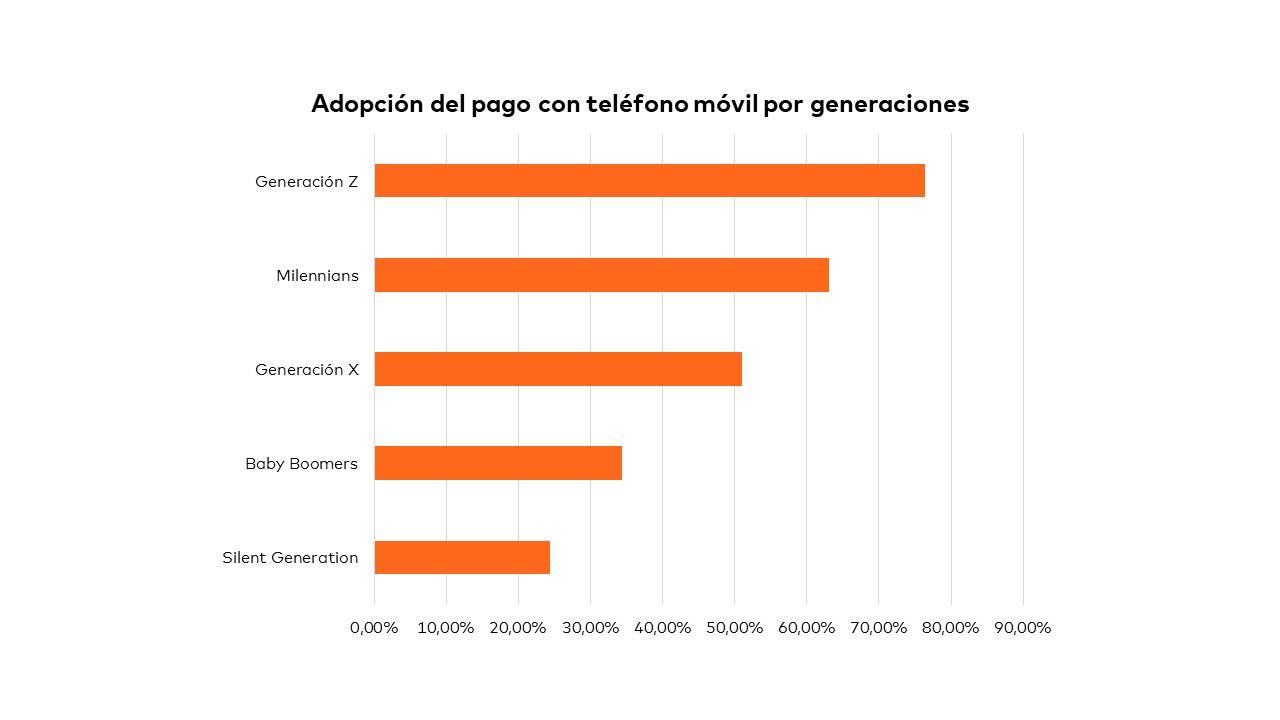

La exposición y securización de APIs por parte de las compañías es un aspecto clave sobre el que poner foco, ya que se han convertido en un punto de atracción debido a la cantidad de datos que se expone a través de ellas. Se estima que un 80% del tráfico web va a través de este tipo de servicios, lo que se traduce en que cada vez haya más atacantes, Gartner estimó que durante el 2022 sería el primer vector de ataque, pero lo que nos dicen algunos estudios con datos reales es que durante el pasado año los ataques se han triplicado o incluso visto incrementados hasta un 700%.

La forma tradicional de abordar la seguridad en este ámbito se caracteriza por ser un enfoque reactivo, las pruebas de seguridad, en el mejor de los casos, se realizan bajo demanda después de meses de desarrollo. Se acude al equipo de seguridad de forma consultiva y se tiene un enfoque documental más que procedimental basado en checklist sin medios que garanticen dicho cumplimiento. Con este escenario tenemos al caldo de cultivo perfecto para que si hay un problema directamente las compañías salgan en las noticias, con la repercusión a nivel de imagen y a nivel económico subyacente.

Lo que se propone es encarar la seguridad API con un enfoque holístico, caracterizado en primer lugar por integrar la seguridad en el ciclo de vida de desarrollo y la automatización a través de herramientas especializadas en los pipelines de CI/CD aplicando el principio de responsabilidad compartida, es decir, seguridad somos todos. Y en segundo lugar optimizar las plataformas de ciberseguridad para facilitar el acceso y el análisis del dato en tiempo real con herramientas de ML especializadas en la detección de tráfico anómalo.

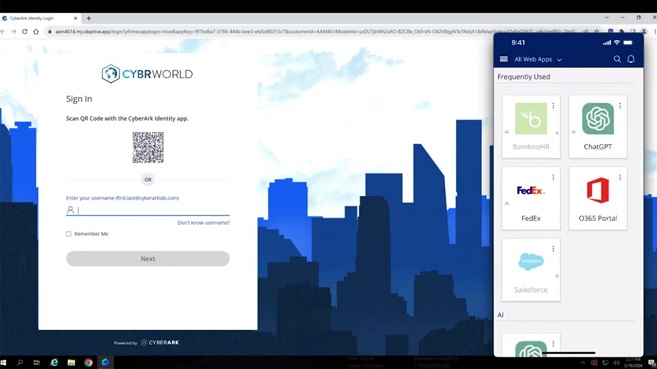

Entre las herramientas especializadas podemos destacar aquellas que se centran en API Discovery, es decir, identificar todas aquellas shadow APIs que las empresas desconocen que exponen, esto es un gap importante sobre todo en empresas con un largo recorrido. Otro tipo de herramientas son las que se centran en realizar test automatizados basados en OWASP API Top 10 para identificar potenciales riesgos, ya sea a nivel de diseño como a nivel de implementación y el uso de las plataformas SIEM y SOAR que juegan un papel decisivo en el análisis y detección del tráfico malicioso con herramientas ML e IA. Y por último y no menos importante todas esas herramientas que nos permiten disponer de mecanismos que fuerzan el cumplimiento de políticas de control de autorización, autenticación, etc.

Poner disponimbles este tipo de herramientas de forma integrada nos va a permitir no penalizar el time to market de las APIs, una de sus grandes ventajas, incorporando una primera barrera de protección que abarca el end-to-end del ciclo de vida del desarrollo facilitando no solo una detección temprana de potenciales riesgos de seguridad, sino una vez expuestos disponer de mecanismos de detección temprana que permiten dar una respuesta ante los mismos.