5 ciberataques más utilizados por los ‘malos’

Mejoran las telecomunicaciones y también aumentan los riesgos de ciberseguridad

|

| Sonia Fernández Experta en ciberseguridad Profesora en el Centro Universitario U-tad |

Habitualmente se asocia el concepto de ciberseguridad con ataques a equipos informáticos, pero uno de los ataques más comunes que llevan a cabo los ciberdelincuentes son los denominados de ‘ingeniería social’, es decir, consiste en engañar a una persona haciéndose pasar por quién no se es para obtener información privada o dinero. Más del 99% de los ataques cibernéticos provienen de este tipo de técnicas, lo que significa que el ser humano es el objetivo de los atacantes.

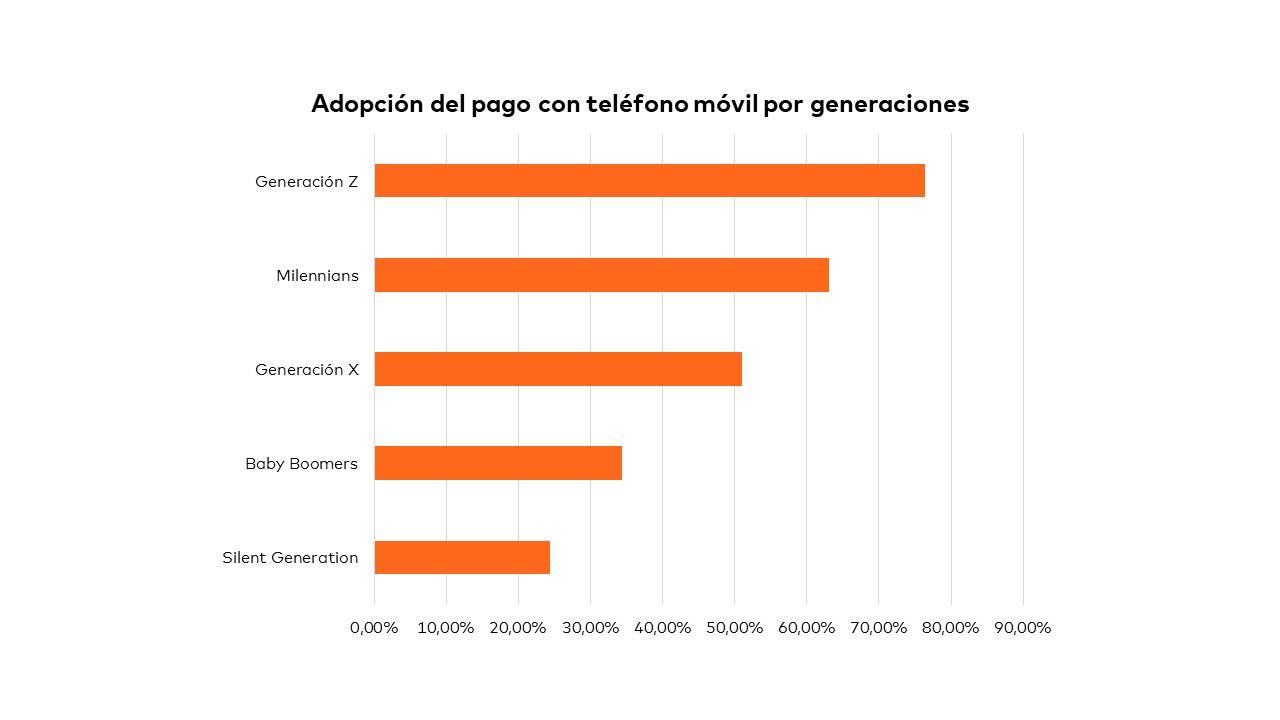

Más conectados, más frágiles. Los sistemas se digitalizan y por lo tanto los riesgos crecen. Hay cinco principales tipos de ciberataques que provocan grandes pérdidas, y requieren mayor protección:

Phishing: se trata de una de las técnicas más antiguas y fáciles de realizar por un ciberdelincuente. Este ataque consiste en engañar a un usuario haciéndose pasar por una persona, empresa o servicio que inspire confianza. Puede ser un banco, una compañía de servicio de streaming o un familiar. Se crea un correo electrónico falso que suene convincente y que requiera una acción inmediata. Este tipo de mensajes, además, añaden un link a una página web falsa creada por el propio atacante con el objetivo de ver todos los datos que haya introducido el usuario. El último detectado, y en el que muchas personas están cayendo en la trampa al pensar que es un email enviado por el hotel en el que ha reservado sus vacaciones, consiste en un ataque en el que se suplanta el correo de un hotel para estafar a los clientes. El atacante envía un correo con un link en el que avisa que debe pagar la factura en un enlace no lícito.

Vishing: este es un ciberataque relativamente reciente que consiste en recibir una llamada telefónica en el que se hacen pasar por alguna empresa, como las que comentábamos anteriormente, para obtener información confidencial sobre un usuario. Lo peor de esta estafa es que la víctima se pone más nerviosa por tratarse de una llamada telefónica y tiende a dar más información de la que debería. Así que, si nos llaman desde un banco o cualquier otra compañía pidiéndonos datos personales, por muy urgente que sea el trámite que se deba hacer, lo mejor va a ser colgar y llamar personalmente al teléfono de atención al cliente para confirmar de qué se trata.

Smishing: es una técnica de ingeniería social igual que el phishing, pero en lugar de recibir un correo electrónico, recibimos un SMS. Uno de los últimos detectados consiste en recibir un SMS indicando que se ha realizado un cargo fraudulento en nuestra cuenta y que nuestra tarjeta ha sido bloqueada. Para solucionarlo hay que hacer click en un enlace que dirige a una web falsa. Otro ejemplo muy común es recibir un SMS fraudulento donde supuestamente nuestro hijo nos indica que su móvil se ha quedado sin batería y está enviándonos el mensaje desde el móvil de un amigo desde el cual nos solicita dinero para volver a casa. No debemos caer nunca en la trampa de este tipo de estafas, lo primero que tenemos que hacer es bloquear al remitente, y en el caso de que hayamos efectuado algún pago, deberemos contactar lo antes posible con nuestra entidad bancaria. Si ya les hemos facilitado los datos de nuestra tarjeta de crédito, avisaremos rápidamente a nuestro banco para que la cancelen.

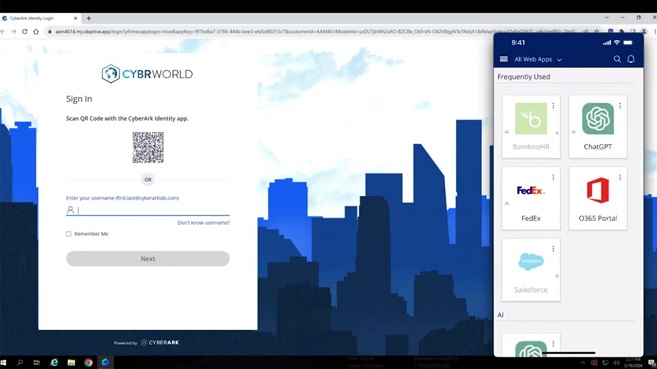

SIM swapping (duplicado de tarjeta SIM): tras haber hecho un robo de identidad con alguno de los ataques mencionados anteriormente, el atacante se hace pasar por una víctima para solicitar un duplicado de su tarjeta SIM. Para conseguir dicha tarjeta, muchas veces es suficiente con llamar a la compañía de teléfono y dar el DNI junto con el nombre completo. Una vez que el atacante se hace con la tarjeta sim de la víctima, se puede hacer pasar por él/ella en numerosos servicios. Al fin y al cabo, es muy común que un servicio online en el que te tienes que identificar te pida la confirmación por medio de un SMS. Así que hay que tener cuidado con los mensajes de confirmación con un código de seguridad. En caso de que no haya sido solicitado por nosotros, este mensaje no va a ser un error y habrá que llamar a la compañía telefónica para anular el duplicado de la tarjeta.

Ransomware: Aunque sea en vacaciones, el ransomware sigue siendo el ciberataque más común, a través del cual el ciberdelincuente consigue acceder a nuestros equipos cifrando el contenido y pidiendo un rescate para poder descifrarlo. Para evitarlo, deberemos dejar apagado el router de casa antes de salir de vacaciones y sino es posible, apagar todos los dispositivos IoT que tengamos debido a que son los equipos más vulnerables de nuestra red. Además, es importante mantener todos los equipos completamente actualizados y no conectarse a ninguna red WiFi gratuita.